Mes Ateliers Professionnels

Infrastructure Sécurisée

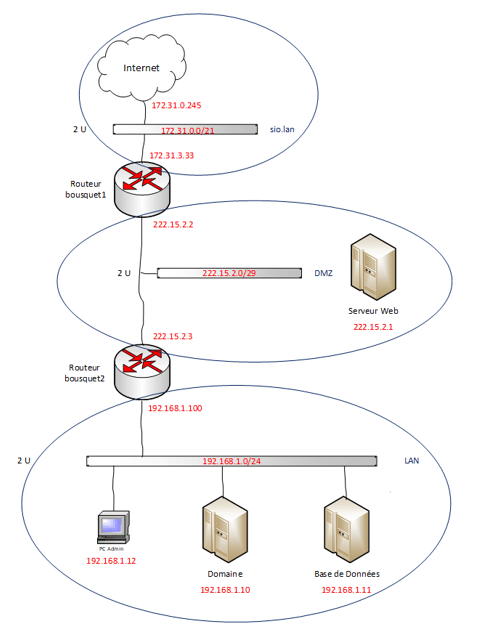

Voici le schéma réseau du projet d'infrastructure sécurisée :

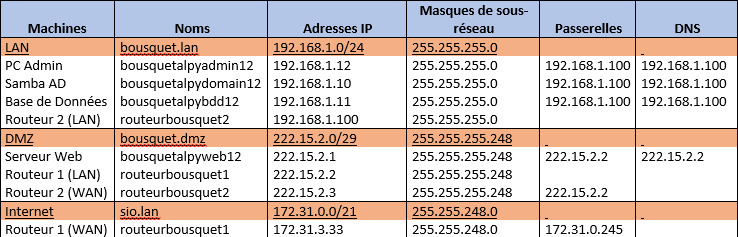

Voici le plan d'adressage du projet d'infrastructure sécurisée :

Le Projet Infrastructure sécurisée avait pour de but nous faire découvrir comment centraliser les technologie que nous avions vus lors de notre cursus

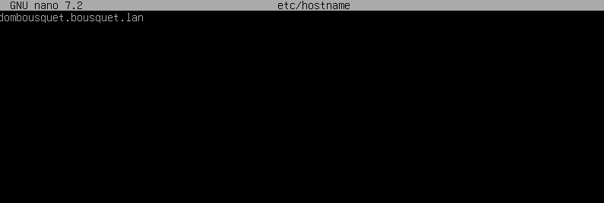

Ip + hostname modifier (nano /etc/hostname ; nano /etc/network/interfaces)

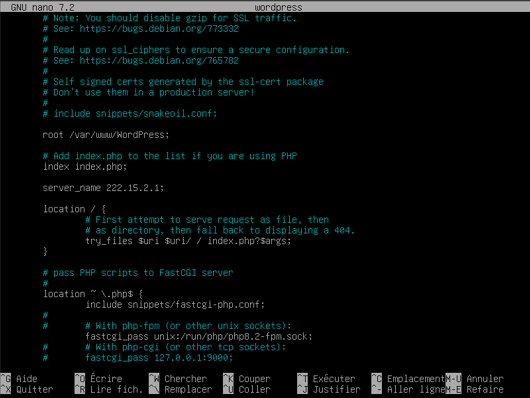

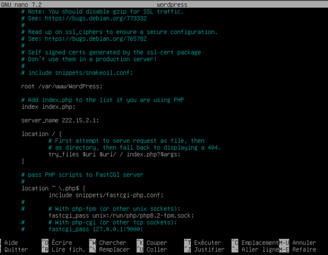

Installation et configuration de php (+ php-fpm), nginx. (apt install ; nano /etc/nginx/sites-avilable/default)

Serveur Web

Suppression de Apache2. (Dans etc : rm -r apache2)

Modification de la page .html par défaut avec un lien vers info.php.

Installation et configuration de phpMyAdmin en ssh (mv -i phpMyAdmin /var/www/html puis sur default info.php)

Modification du propriétaire et du groupe (chown/chgrp -R www-data * ls -la)

Installation et configuration de WordPress en ssh pour ensuite le déplacer pour la mettre en page par défault (mv -i wordpress /var/www/html)

Modification du propriétaire et du groupe (chown/chgrp -R www-data * ls -la)

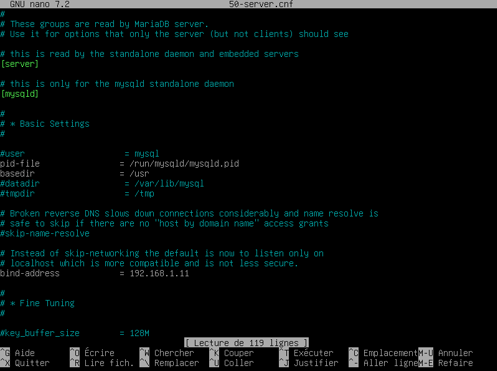

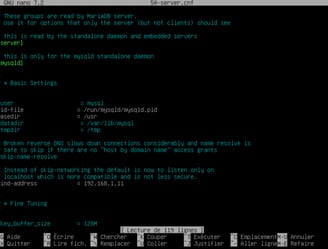

Serveur Base de Données

Ip + hostname modifier (nano /etc/hostname ; nano /etc/network/interfaces)

Suppression de Apache2. (Dans etc : rm -r apache2)

Installation et configuration de mariaDB, mysqli, wget, zip. (apt install ; nano /etc/mysql/mariadb.conf.d/50-server-cnf)

Connexion (mysql -u root -p) Création de la BDD (CREATE DATABASES wordpress) et d’un utilisateur (CREATE USER 'root'@'%' IDENTIFIED BY 'sio';) (GRANT ALL PRIVILEGES ON . TO 'root'@'%' IDENTIFIED BY 'sio';)

Machine Administrateur

installation sur Virtual Box…

Configuration de l’IP en fonction du shéma réseau (panneau de configuration > Réseau et Internet > Centre réseau et partage > Modifier les paramètres de la carte > Propriétés)

Lorsque le serveur Domain sera installé et configurer, raccorder le domain.lan

Routeurs

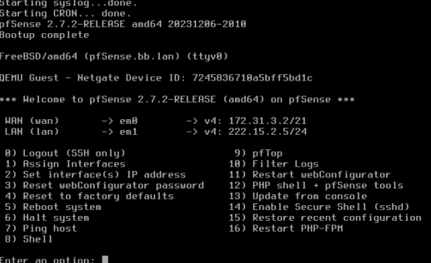

Création de nouvelles machines avec l’iso de pfsense…

Configuration sur l’iso puis lors du reboot, détacher l’iso du disque de la VM (Périphériques > Lecteurs Optiques > éjecter le disque du lecteur virtuelle)

Dans VirutalBox, pour le routeur 1, configurer la première carte réseau en « accés par pont » puis la deuxième en « réseau interne ». Pour le routeur 2, configurer les deux cartes réseau en « réseau interne » (VirtualBox > Réseau > Adapter 1 et Adapter 2)

Après le reboot, mettre les IP des cartes réseau selon le shéma réseau.

Se connecter à pfsense avec la Machine Administrateur à pfsense (mettre les adresses des routeurs dans un nafiguateur web pour accéder à pfsense, avec l’utilisateur admin et le mot de passe pfsense)

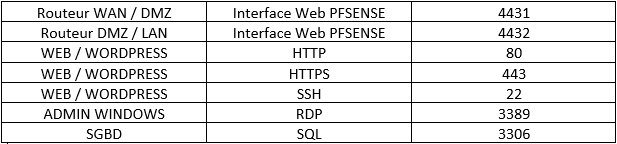

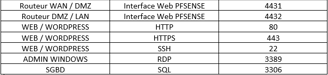

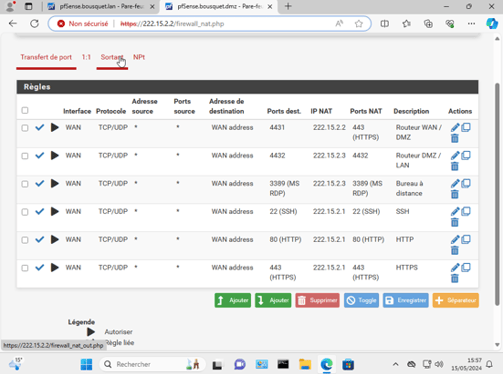

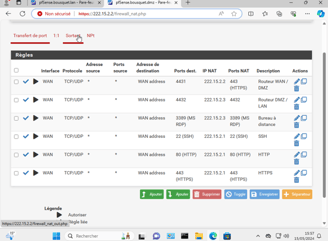

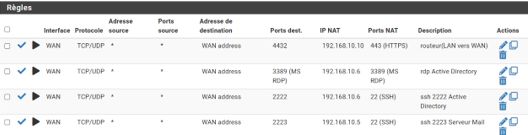

Configurer les règles NAT selon le tableau suivant (pfsense > Pare-feu > NAT)

Documentation Technique

Serveur Domaine

Dans VirtualBox, mettre la carte réseau en réseau interne.

Installation de samba AD (apt install samba-ad-dc)

Commande pour avoir tout les fichiers de configuration : apt-get install samba winbind krb5-user smbclient python3-cryptography

Retirer le fichier de configuration de samba (rm -f /etc/samba/smb.conf) puis tapez cette commande pour en créer un nouveau : samba-tool domain provision --realm=MYDOMAIN.LAN --domain MYDOMAIN --server-role=dc

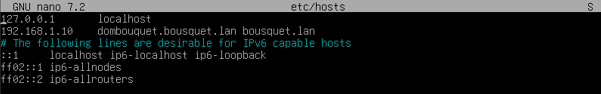

Modifier le fichier hosts dans etc, rajouter une ligne l’IP de la machine, le nom de la machine collé au domain puis le nom de la machine seul

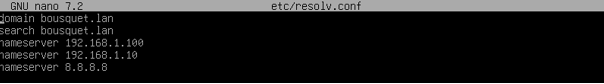

Dans etc/resolv.conf, mettre son domain.lan puis l’IP du routeur et de la machine.

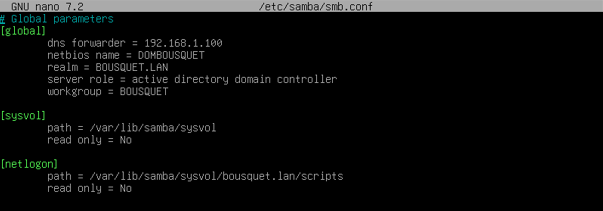

Dans etc/samba/smb.conf :

- DNS = IP Routeur

- Netbiosname = Nom de la Machine

- Realm = nom de domaine

- WorkGroup = DOMAIN

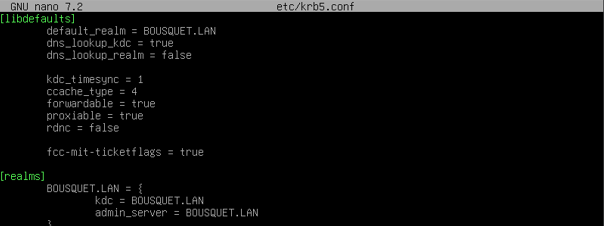

Dans etc/krb5.conf :

- Dns_lookup_Realm FALSE

- Dns_lookup_Kdc TRUE

- REALM Domain.lan

Ainsi que le hostname :

Beròi Bòrda

Le Projet Beroì Bòrda avait pour but d'approfondir nos connaissances et de les appliquer, dans mon cas, pour l'épreuve du BTS SIO

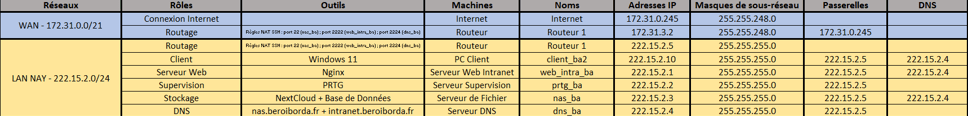

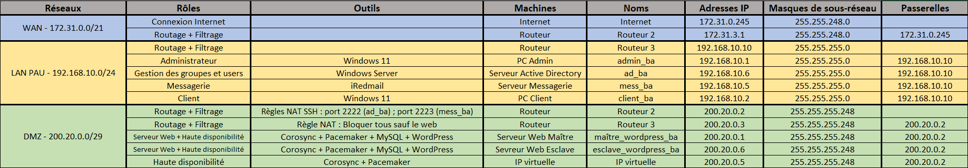

Voici les plans d'adressages du projet Beroì Bòrda :

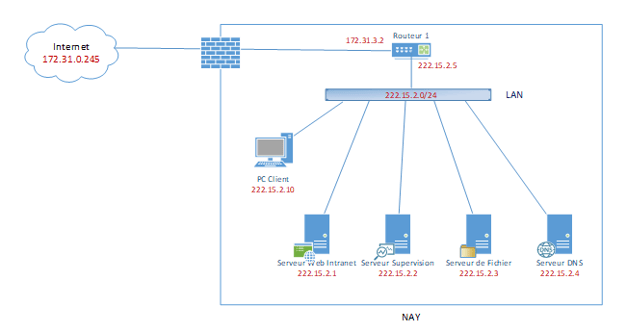

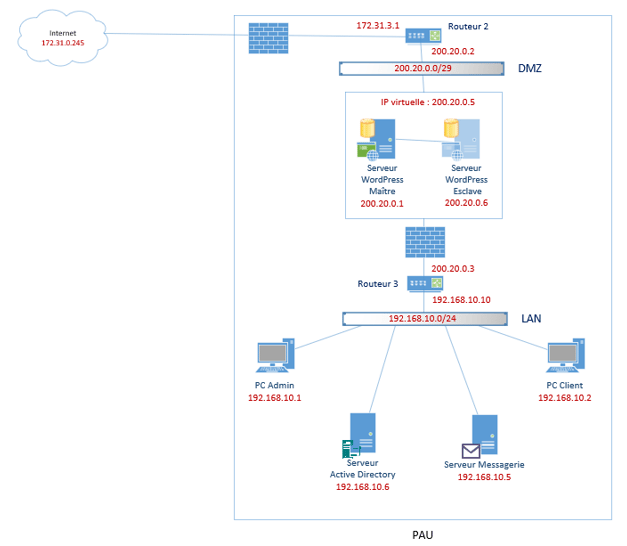

Voici les schémas réseau du projet Beroì Bòrda :

L’entreprise Beròi Bòrda est une PME spécialisée dans la production de viande de canard. Afin de soutenir sa croissance et de moderniser son infrastructure, elle a mis en place un réseau structuré permettant une gestion efficace des services et une communication optimale entre ses différents sites. L’entreprise est répartie sur deux sites principaux : NAY, qui regroupe l’administration et les services techniques, et PAU, dédié à la gestion des utilisateurs et à la messagerie. Une zone DMZ est également intégrée pour héberger des services accessibles depuis Internet, tout en garantissant la sécurité du réseau interne.

Le site de NAY centralise les services critiques de l’entreprise. Il héberge un serveur web intranet pour l’accès aux ressources internes, un serveur de supervision pour le suivi du réseau, un serveur de fichiers permettant le stockage et le partage des documents, ainsi qu’un serveur DNS assurant la résolution des noms de domaine. Un PC Client Windows est aussi utilisé pour l’administration et les tests des services. Ce site est relié à Internet via un routeur principal, facilitant l’interconnexion avec les autres sites et les ressources externes.

Le site de PAU est conçu pour gérer les accès et la communication interne. Un contrôleur de domaine Active Directory (AD Windows) permet l’authentification centralisée des employés et la gestion des autorisations sur le réseau. Un serveur de messagerie assure la gestion des emails professionnels. Un PC Admin est utilisé pour la maintenance du réseau, tandis qu’un PC Client est mis à disposition des employés pour accéder aux services internes. Un routeur dédié assure une connexion sécurisée entre ce site et le siège, tout en maintenant une séparation des services.

Une zone DMZ sécurisée est déployée pour les services accessibles depuis Internet. Un serveur WordPress maître héberge le site web de l’entreprise, avec un serveur WordPress esclave garantissant la redondance et la disponibilité du service. Une IP virtuelle répartit la charge entre les serveurs pour améliorer la performance. Un routeur dédié filtre les connexions pour protéger le réseau interne. Cette architecture assure à Beròi Bòrda un réseau sécurisé, performant et évolutif, capable de répondre aux exigences de son activité.

Secteur Pau

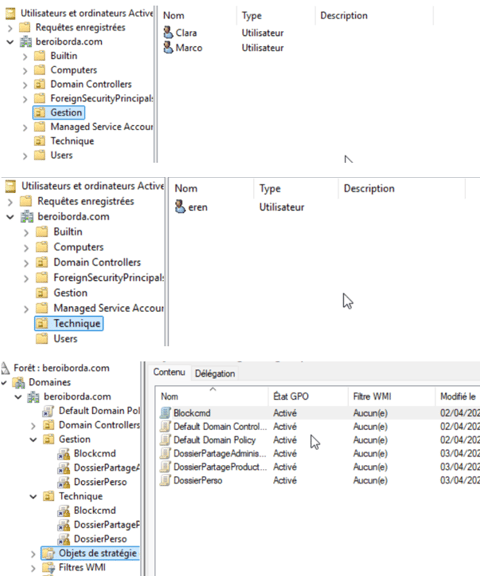

Active Directory

Un contrôleur de domaine Active Directory (AD Windows) permet l’authentification centralisée des employés et la gestion des permissions sur le réseau.

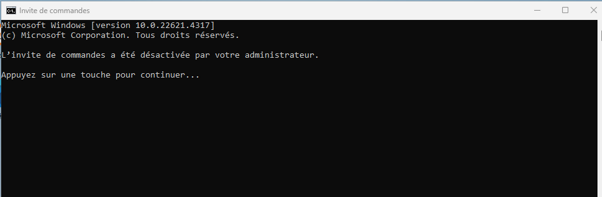

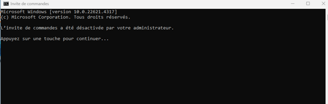

La GPO « Blockcmd » permet de bloquer l’accès à l’invite de commandes.

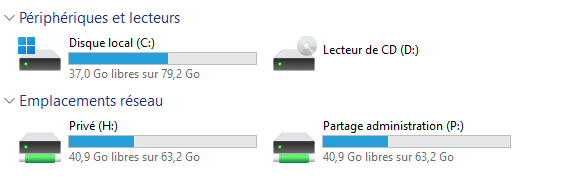

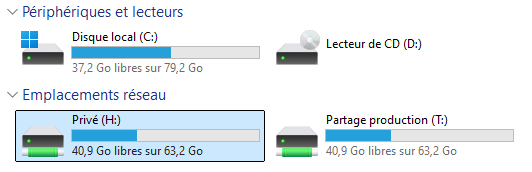

La GPO « DossierPerso » permet l’obtention d’un dossier personnelle pour tout le monde.

La GPO « DossierpartageProduction » permet de partager un dossier dans l’UO Technique.

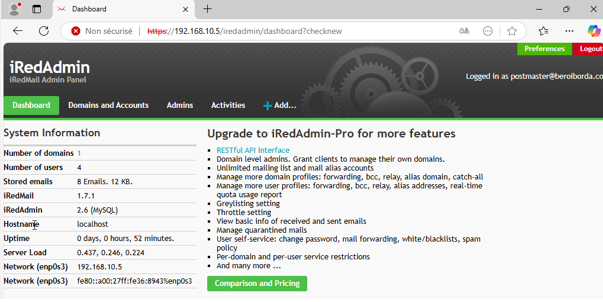

Service de Messagerie

Un serveur de messagerie permet l’envoi, la réception et le stockage des courriels professionnels. Il facilite la communication interne et externe de l’entreprise.

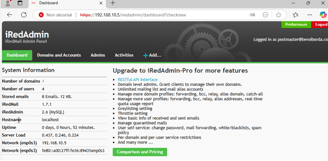

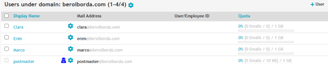

Liste des utilisateurs ayant un mail :

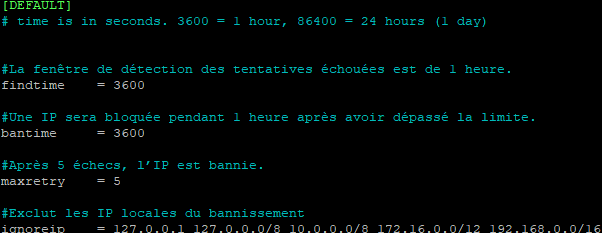

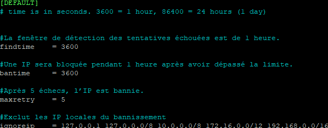

Fail2Ban protège votre serveur contre les tentatives d’intrusion en bloquant les adresses IP après plusieurs échecs de connexion.

Service Web dans la DMZ

Une zone DMZ a été mise en place pour héberger les services accessibles depuis Internet tout en garantissant la sécurité du réseau interne.

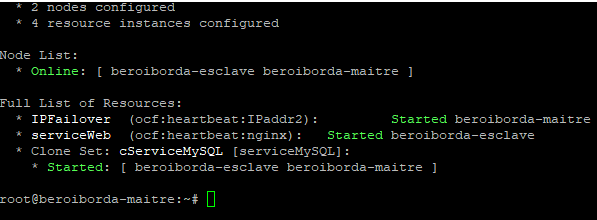

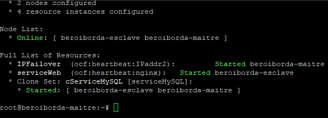

Un serveur WordPress maître héberge le site web de l’entreprise, permettant aux clients et partenaires d’accéder aux informations et aux services en ligne.

Un serveur WordPress esclave est mis en place pour assurer une redondance, garantissant la disponibilité du site en cas de panne du serveur principal.

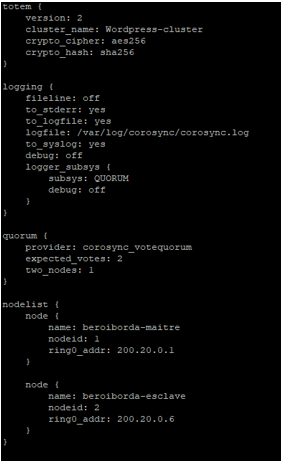

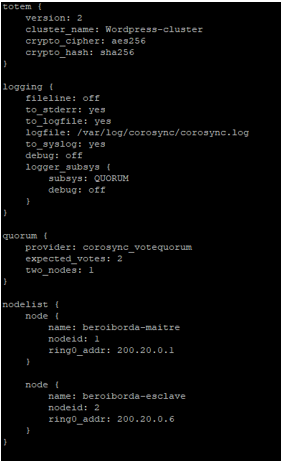

Fichier Corosync pour haute disponibilité :

Configuration du cluster :

Routeurs

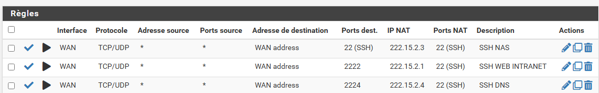

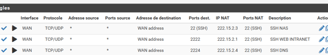

Règles Nat du routeur LAN :

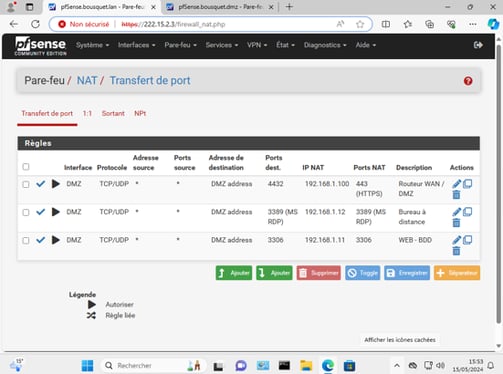

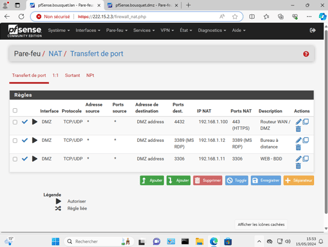

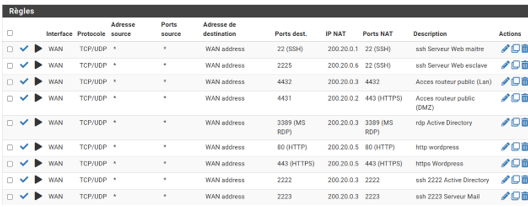

Règles Nat du routeur DMZ :

Secteur Nay

Machine Client

La machine client permet d’accéder à l’intranet et le serveur de fichier de l’infrastructure.

Les URL sont respectivement http://intranet.beroiborda.fr et http://nas.beroiborda.fr.

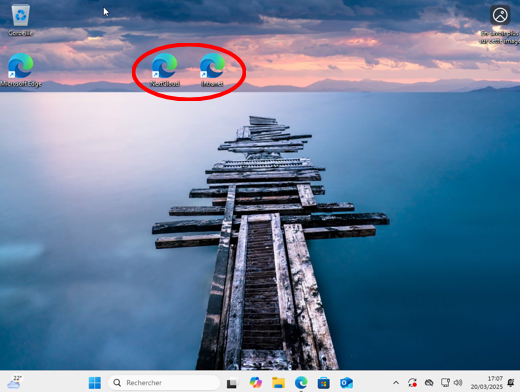

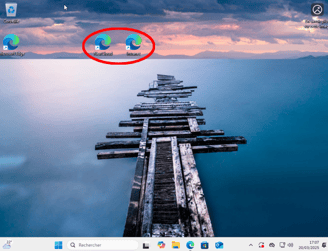

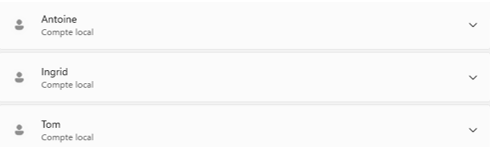

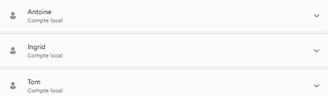

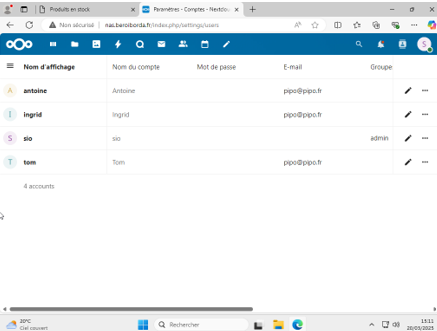

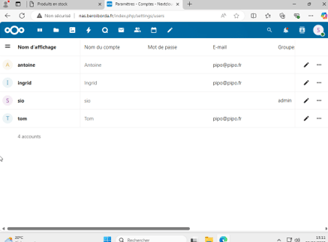

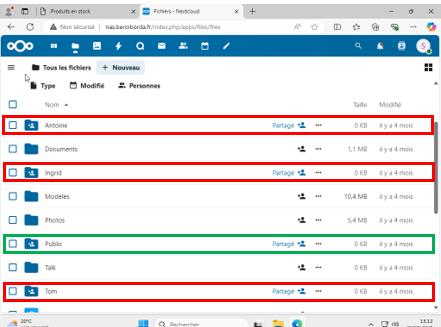

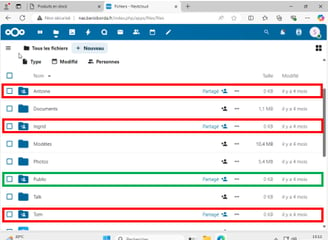

Les utilisateurs sont Antoine, Ingrid et Tom :

Le DNS préferé est le serveur DNS du réseau afin que l’on puisse accéder au nas et à l’intranet :

Service Web

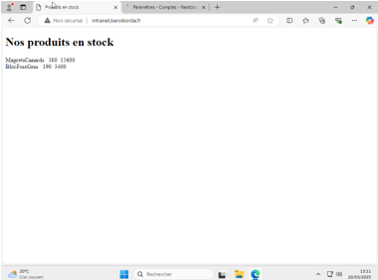

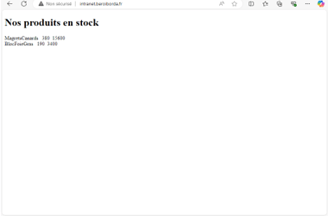

Le serveur web, dans mon infrastructure, est un intranet, accessible depuis la machine Cliente.

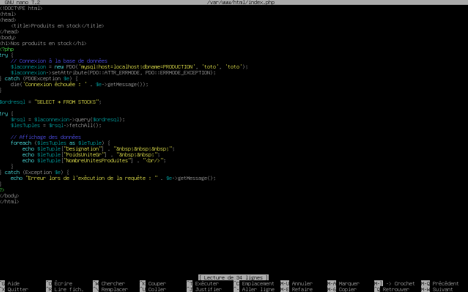

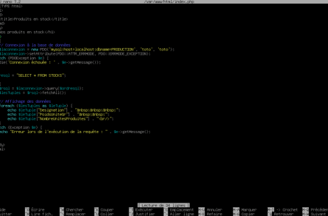

Elle comporte une base de Données pour les stocks de production.

Nous utilisons Nginx pour le service Web et MariaDB pour la Base de Données.

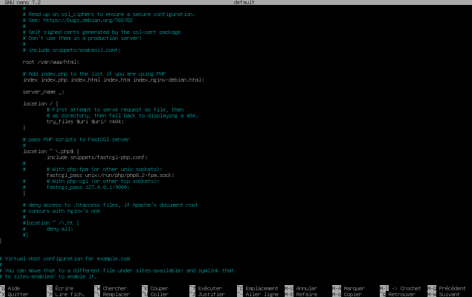

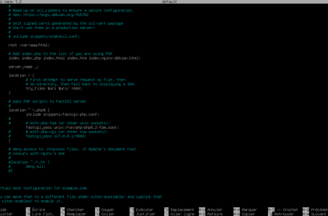

Voici la configuration du /etc/nginx/sites-available/default :

La page /var/www/htm/index.php pour montrer le contenu de la base de données :

Service Supervision

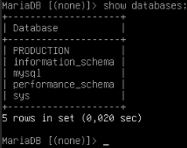

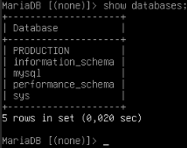

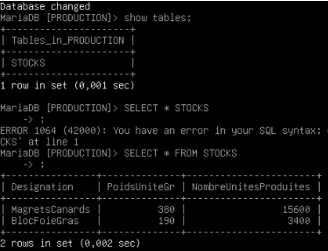

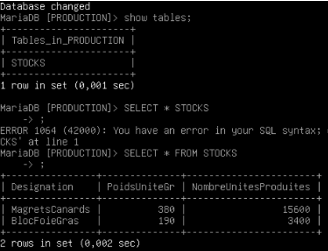

Nous avons la base de données nommée PRODUCTION dans laquelle nous avons la tables STOCKS :

Le service de supervision est configuré sur une machine Windows normale, Il y’a un accès web vers le logiciel PRTG sur le bureau :

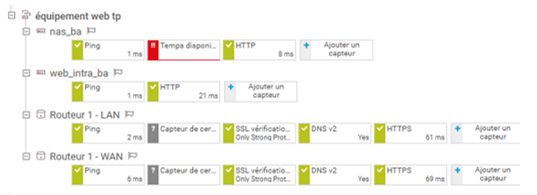

Voici l’état de l’infrastructure d’après PRTG :

Service de Stockage

Pour le stockage de fichier, nous avons NextCloud.

Ici, trois utilisateurs : Tom, Antoine et Ingrid (les mêmes utilisateurs que sur la machine client avec les mêmes mots de passe mais pas de stratégie de groupe ni d’AD).

Chaque utilisateur à son dossier personnel, et un dossier en commun auquel tout le monde à accès nommé Public.

Voici les dossiers partagés :

Service DNS

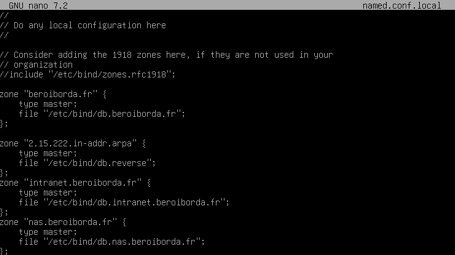

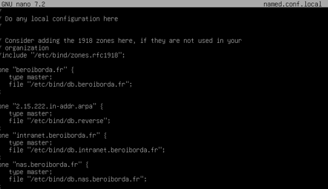

On utilise le service bind9 pour le DNS afin d’avoir un URL personnalisé pour le NAS et l’Intranet, voici le fichier /etc/bind/named.conf.local qui définit quels domaines correspond à quels fichiers de configuration :

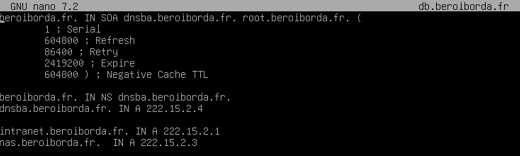

Le fichier de configuration principale pour définir les IP et le domaine db.beroiborda.fr :

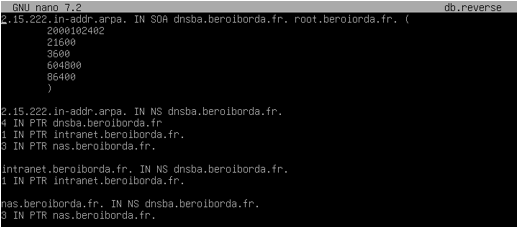

Le fichier de configuration db.reverse qui définit la zone inverse du DNS (sachant que le hostname de la machine est dnsba) :

Maintenant, les fichiers de configuration, respectivement pour l’Intranet et le NAS.

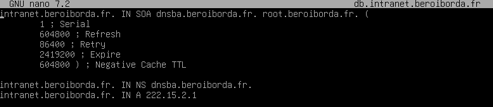

Celui de l’Intranet db.intranet.beroiborda.fr :

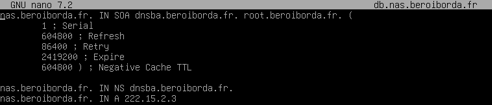

Celui du NAS db.intranet.beroiborda.fr :

Routeur

On utilise Pfsense pour le routeur qui permet de sortir du réseau local, voici les cartes réseaux du Routeur :

Des règles NAT ont été configurés pour les deux cartes réseaux, l’objectif est de permettre l’accès aux différents serveurs hors du réseau privé, en utilisant de la redirection de port :

Ces règles NAT ont été configurés de sorte à ce que la connexion SSH se fasse avec l’IP de la carte réseau WAN du routeur et en utilisant des ports que l’on a configurés :

172.31.3.2

NAS : Port 22 (par défaut)

WEB : Post 2222

DNS : Port 2224

Présentation

Découvrez mes projets, mes expériences et formations (LinkedIn) ainsi que mon BTS SIO option SISR

Contact

© 2025. Tous droits réservés.

Pour me contacter directement via mon portfolio, voici le lien vers mon formulaire de contact et mon compte LinkedIn :